L’integrazione LDAP nativa consente diverse operazioni:

1) importare gli utenti “a mano”: c’è una procedura per importare utenti da un server LDAP (incluso Microsoft Active Directory ©), che può essere usata anche se l’autenticazione LDAP non è abilitata; è ovviamente necessario se è abilitata, perché gli utenti in Twproject devono esistere in tutti i casi.

2) import degli utenti da un job programmato

3) autenticazione da un server LDAP

Dalla versione 4.5, puoi abilitare LDAP con fallback sull’autenticazione interna di Twproject nel caso il login LDAP fallisca.

LDAP parametri base

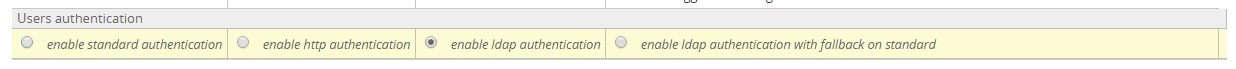

Prima di tutto, devi impostare i parametri base di LDAP; vai a “Ldap integration” dalla pagina di amministrazione:

Selezionando il radio button LDAP dovrai configurare i parammetri LDAP.

Nota: LDAP è un linguaggio con diversi dialetti. Quindi forniamo alcune varianti sul linguaggio, in diversi file di configurazione. Le varianti fornite sono:

· Active Directory (©Microsoft Corp.):

nel file [web app root]/commons/settings/ldap/activeDirectory.properties

· Apache Directory Server:

nel file [web app root]/commons/settings/ldap/apacheDirectory.properties

· OpenLdap:

nel file [web app root]/commons/settings/ldap/openLdap.properties

Si possono aggiungere qui i file delle proprietà e saranno disponibili nel combo di configurazione globale.

Nota anche che si le query LDAP “1.0” che “2.0” dovrebbero funzionare.

Una funzionalità interessante è:

![]()

Che consente a Twproject di creare utenti validati LDAP al primo login.

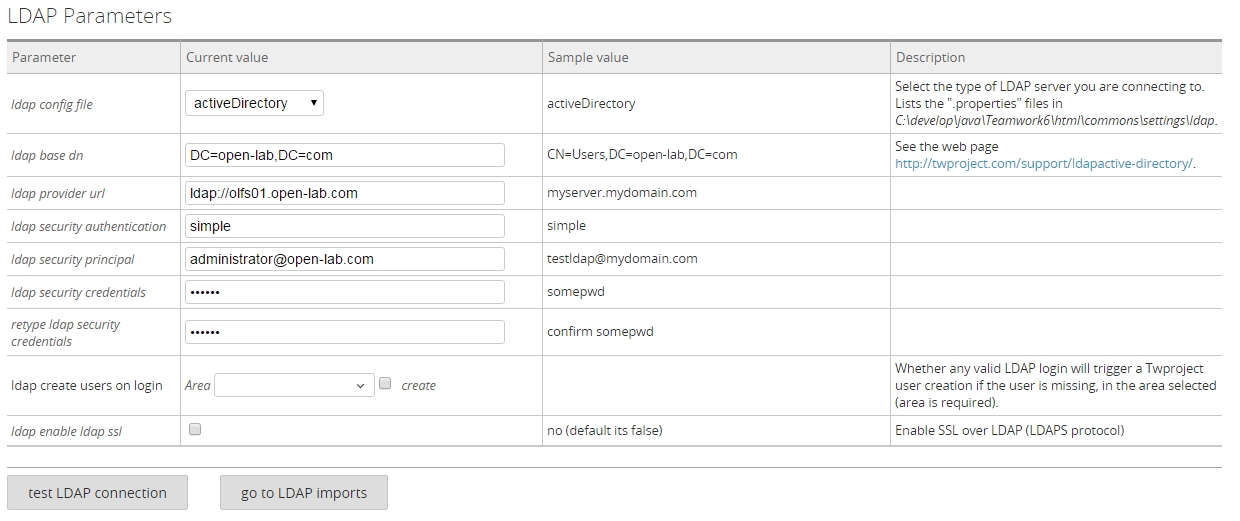

Esempio di configurazione con Active Directory:

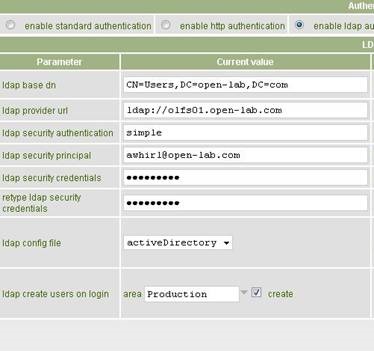

Esempio di configurazione con Apache Directory:

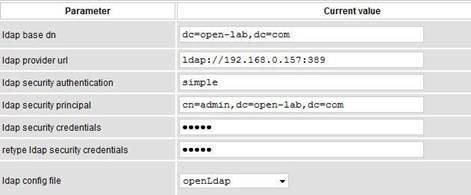

Esempio di configurazione con OpenLDAP:

Una volta inseriti i valori è possibile controllare la configurazione utilizzando il pulsante di test.

Una volta inseriti i valori è possibile controllare la configurazione utilizzando il pulsante di test.

Per abilitare l’autenticazione, DEVI creare utenti in Twproject. È possibile procedere importandoli manualmente o pianificando un’importazione.

Importare gli utenti a mano

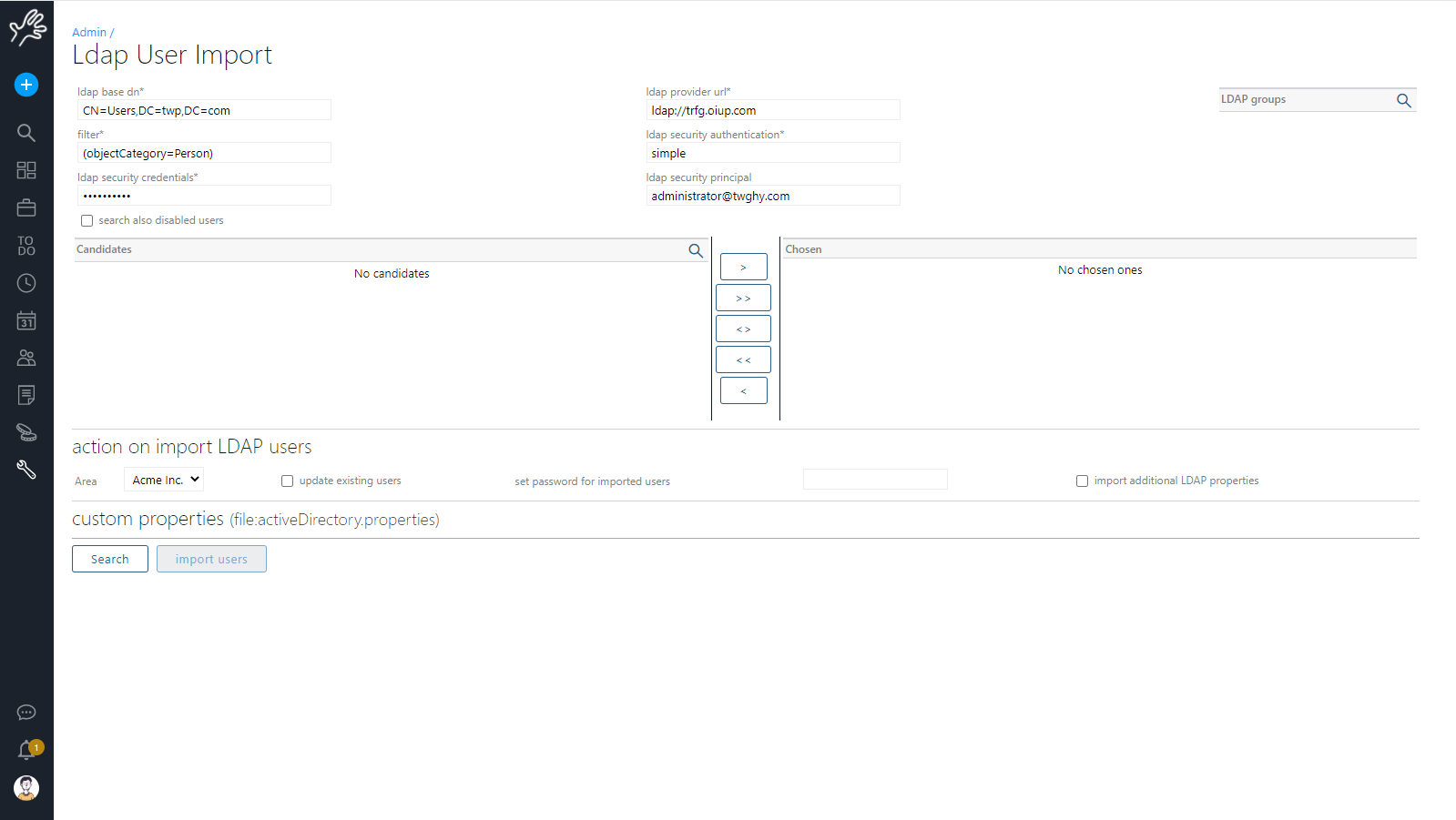

Esiste una comoda procedura per importare manualmente gli utenti, che consente anche di configurare i diritti degli utenti importati dal punto di vista di Twproject: se hai impostato i parametri LDAP, vai alla pagina di amministrazione e segui “Integrazione LDAP – importazione gli utenti”.

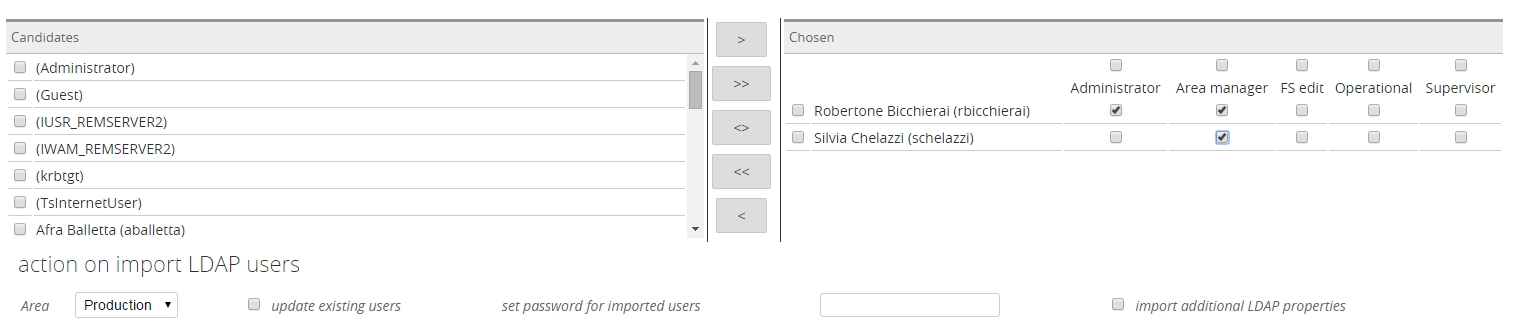

Qui puoi selezionare i gruppi CN in cui cercare gli utenti, e una volta trovati alcuni, scegli quelli che vuoi importare.

Per ogni utente selezionato, è possibile decidere se trasformarlo in un amministratore di Twproject o impostarlo su altri ruoli globali dell’area.

I ruoli LDAP non sono mappati in Twproject poiché la logica di business che ci sta dietro è molto diversa; un comportamento personalizzato può essere sviluppato su richiesta.

Gli utenti verranno messi nell’area che scegli.

“aggiorna utenti esistenti” aggiornerà i dati non relativi alla sicurezza sugli utenti esistenti.

“imposta password per gli utenti importati”: questa è la password di Twproject che verrà impostata sugli utenti importati, nel caso in cui l’autenticazione LDAP sia disattivata. Se lasciato vuoto, verrà impostata una password uguale al nome di accesso.

Considerare che la complessa struttura LDAP potrebbe essere “complessa” da filtrare, si potrebbe usare uno strumento di esplorazione LDAP per navigare nella struttura e identificare gli utenti desiderati. Ecco alcuni strumenti:

uno generico gratuito: http://jxplorer.org/

o per Active Directory: http://technet.microsoft.com/en-us/sysinternals/bb963907.aspx

Ci sono diverse risorse disponibili online per aiutare con la sintassi del filtro. Ecco alcuni punti di partenza:

http://www.google.com/support/enterprise/static/postini/docs/admin/en/dss_admin/prep_ldap.html

http://msdn.microsoft.com/en-us/library/aa746475(v=vs.85).aspx

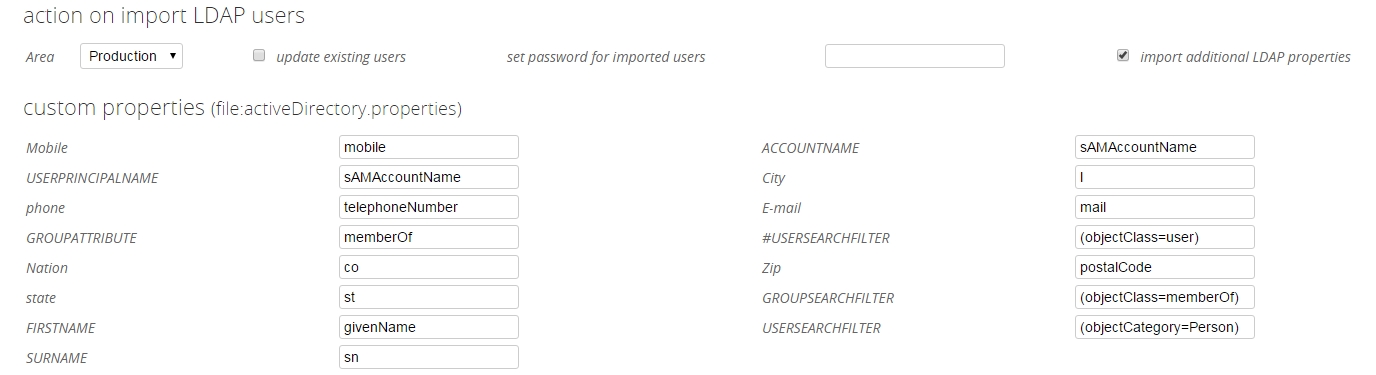

Proprietà aggiuntive

Le eventuali proprietà aggiuntive mappate sono elencate in a ldap.properties file, in

[web app root]/commons/settings/ldap/[the chosen one].properties

Gli esempi mappati sono:

PHONE=telephoneNumber

COUNTRY=co

STATE=st

CITY=l

ZIP=postalCode

MOBILE=mobile

Puoi aggiungere i tuoi, in accordo con LDAP dialect.

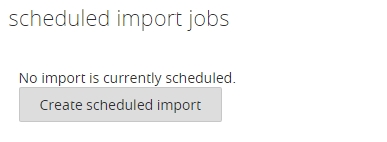

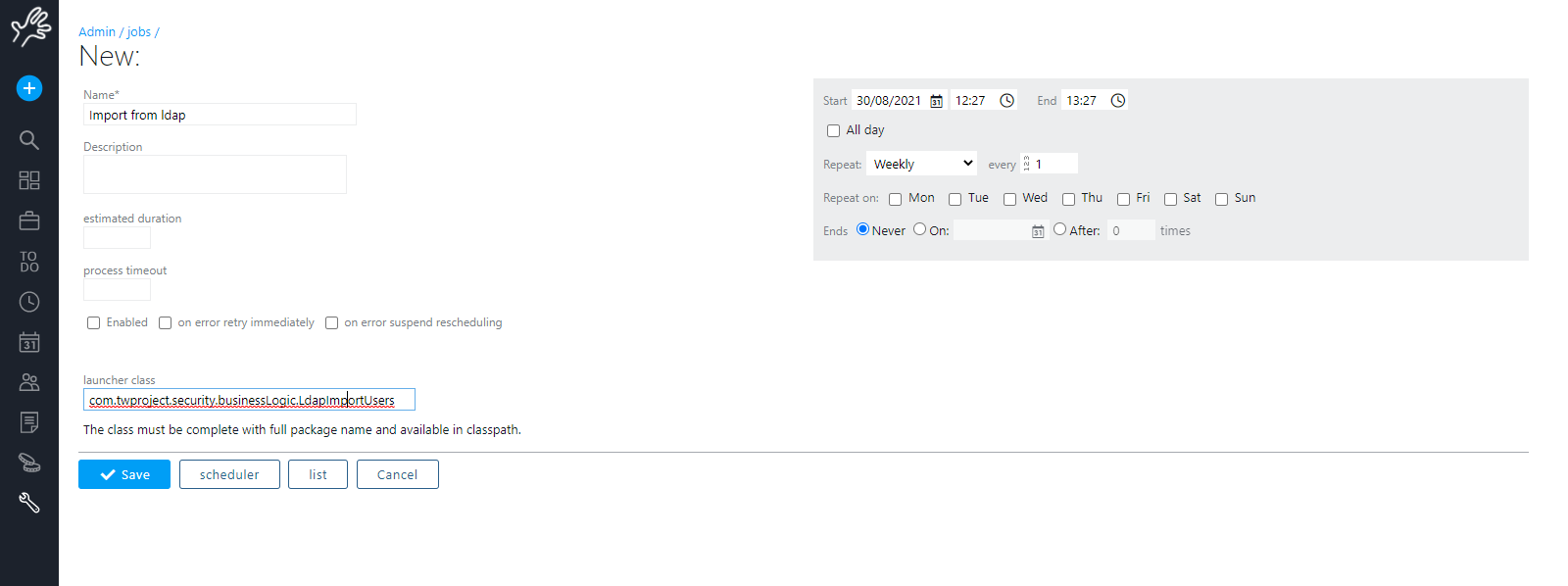

Programmare l’import degli utenti

Dall’import degli utenti LDAP clicca sul bottone “see/add scheduled import”

Clicca su “create schedule”

Il primo box contiene dati del job programmato, il box di destra dati del tuo LDAP.

default pwd: questa è la password di Twproject che sarà impostata sugli utenti importati, nel caso di autenticazione LDAP è spenta. Se lasciato vuoto, sarà impostata una password uguale al nome di login.

Cambia la ripetizione in base alle tue esigenze.

AIUTO! Non posso più fare login in Twproject!

1) Potresti aver abilitato l’autenticazione LDAP, ma non aver importato alcun utente. Procedi come segue

2) ferma Twproject

3) vai a [your root]webapps/ROOT/commons/settings, open the file global.properties, rimuovi la proprietà

AUTHENTICATION_TYPE=ENABLE_LDAP_AUTHENTICATION

4) riavvia Twproject

Effettuiamo il login con i nostri account LDAP, ma nessuno è più amministratore.

If you imported the users “by hand”, not with the scheduled job, you should have selected the “administrator” checkbox for at least one user. To fix this, you must temporarily disable LDAP authentication, as in the FAQ above, enter with the original Twproject administrator login, enable the administrator checkbox on some users, and then re-enable LDAP authentication.

Se hai importato gli utenti “a mano”, non con il job programmato, dovresti aver selezionato il checkbox “amministratore” per almeno un utente. Per risolvere questo problema, è necessario disabilitare temporaneamente l’autenticazione LDAP, come nelle FAQ sopra, immettere l’accesso dell’amministratore di Twproject originale, abilitare il checkbox dell’amministratore su alcuni utenti e quindi riattivare l’autenticazione LDAP.

AIUTO! Ho impostato i parametri LDAP e ho importato con successo gli utenti, ma non possono fare login!

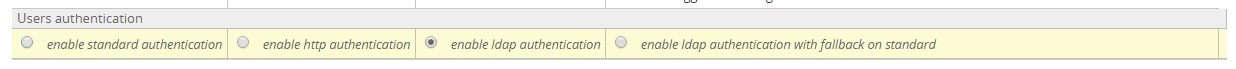

Potresti aver dimenticato di impostare LDAP come modalità di autenticazione: accedi con il login dell’amministratore di Twproject originale, vai a strumenti -> amministrazione -> impostazioni globali, seleziona il radio di autenticazione LDAP:

e poi salva.